宏病毒借office文档疯传 腾讯电脑管家完美拦截

最近,腾讯反病毒实验室捕获了一批针对性攻击的高级木马。该木马利用最近的热门话题作为诱饵,对特殊群体进行持续的针对性攻击。现在腾讯的计算机管家可以准确地阻止和检查木马。最近,腾讯反病毒实验室捕获了一批针对性攻击的高级木马。该木马利用最近的热门话题作为诱饵,对特殊群体进行持续的针对性攻击。现在腾讯的计算机管家可以准确地阻止和检查木马。

图1.腾讯反病毒实验室阻挡部门木马文件压缩包

木马主要通过电子邮件等社交网络对特定用户进行有针对性的推送和传播,原始文件伪装成普通文件windows软件安装程序,一旦用户运行木马文件,将包含 0day缺陷的第三方软件和响应库文件被释放到指定的目录中,加密的数据文件被释放到统一的目录中。将有针对性0day缺陷攻击的命令行参数传递给文件。然后进行自毁操作,无痕迹。

图2.木马安装后,将特定的第三方软件文件发布到磁盘指定目录中

木马释放的一切PE文件是9158多人视频聊天软件的模块,用户群大,文件有完整准确的公司数字签名信息。science.exe缓冲区溢出缺陷,编译时间未打开GS,触发后,可以在参数中随意携带Shellcode恶意代码。由于 恶意代码直接在正常文件的内存中执行,而停留在磁盘中的文件是正常软件的白色文件,木马绕过了几乎所有的安全防护软件。腾讯计算机管家使用云查 引擎,第一次发现并杀死木马,并通知相关制造商第一次修复缺陷。

图3.9158对比多人视频软件安装目录,发现木马释放PE均在其中

关于 ShellShock 蠕虫分析

以下是木马加载执行的详细过程:

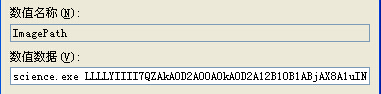

1、首先将文件释放到指定目录,共有5份文件,其中science.exe、DDVCtrlLib.dll、DDVCtrlLib.dll均是9158多人谈天软件的相关文件,Config.dat加密数据文件,t1.dat是配置文件。

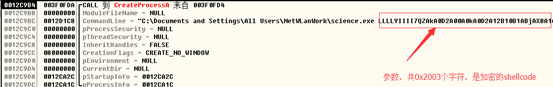

2、带参数运行science.exe,其中参数共0x2003字节随后原木马文件自毁

图4.执行含有恶意代码的参数0day破绽的文件

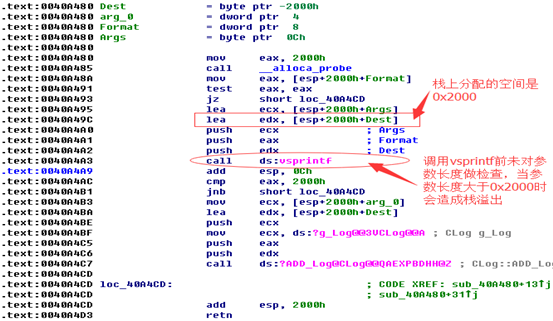

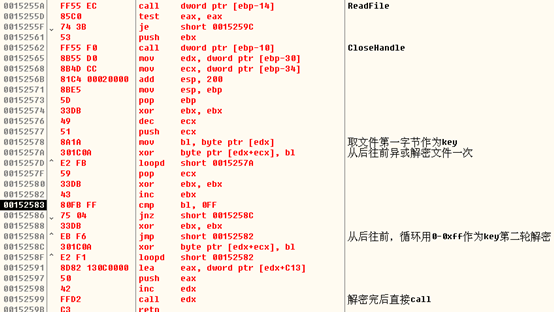

3、由于science.exe未检查输入参数。当输入参数长度过长时,堆栈溢出

图5.缺陷细节:由于软件分析参数未验证长度,缓冲区溢出

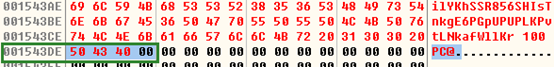

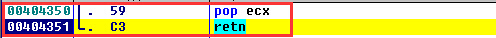

图6.缺陷行使细节:经心组织最后三字节数据正确定位跳转执行ShellCode

图7.ShellCode自解密算法

图8.ShellCode其功效是读取和解密Config.dat文件直接在内存中加载执行

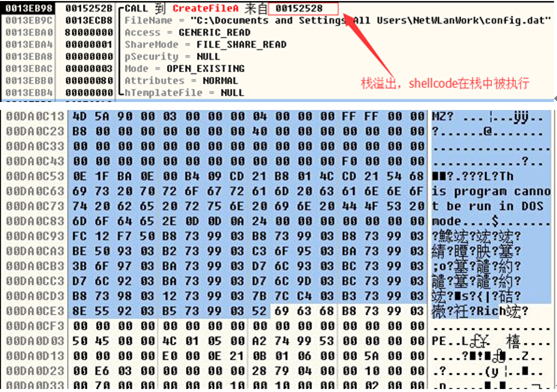

图9.为服务对应的镜像文件建立系统服务science.exe,恶意参数

通过建立服务,木 马可以永远停留在用户的电脑中,实现持久的监控。服务建立后,木马的安装过程已经完成。为了隐藏操作而不被用户注意到,木马服务将通过 建立木偶过程注入svchost.exe在这个过程中,它是相邻的C&C服务器,毗邻乐成后,黑客可以通过木马监控用户桌面,窃取用户 文件,记录用户键盘输入,窃取用户密码,打开摄像头和麦克风进行监控和监控。实现计算机远程控制目的。

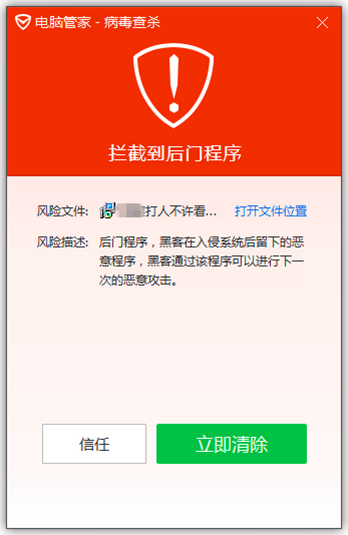

现在腾讯电脑管家已经能够准确地阻止和查杀木马了:

伪装成免费领QB勒索木马的工具