一元木马骗消费者 腾讯电脑管家及时

在驱动层的珍惜和支持下,将样本注入浏览器过程和桌面管理器,绑定浏览器主页,修改当前浏览器访问的页面,并将样本的安装信息上传到服务器。一、样本概述

在驱动层的珍惜和支持下,将样本注入浏览器过程和桌面管理器,绑定浏览器主页,修改当前浏览器访问的页面,并将样本的安装信息上传到服务器。

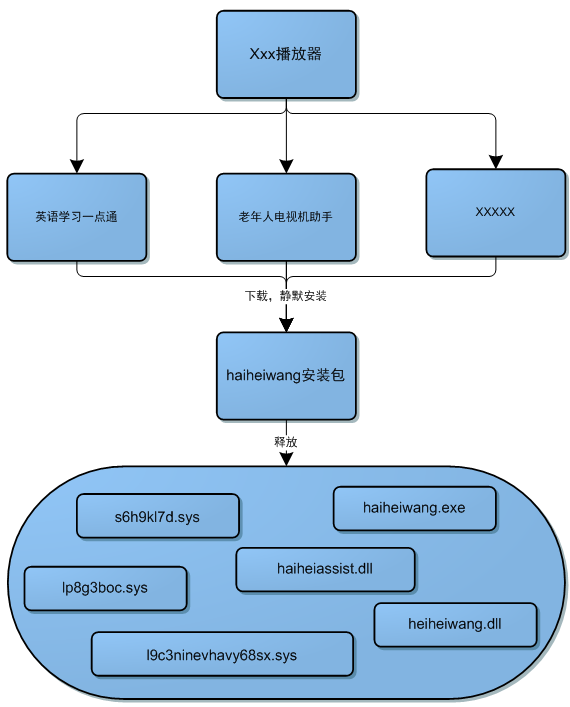

样本由英语学习、老年电视剧助手等母亲下载。这些母亲没有太多的效果,只是一个简单的窗口,窗口是几个与其主要效果相关的链接。分析显示,窗口实际上是一个傀儡窗口。

英语学习安装 包将默认在注册表中添加启动项目。启动后,检查启动是否与启动一起启动。如果是隐藏程序的窗口,并设置一个定时器,在3分钟后在响应网站上下载加密exe,然后通过母亲资源节中的字符串密钥解密加密exe并执行该exe,解密后的exe就是haiheiwang 安装包装;否则,在没有其他效果的情况下,将简单地显示程序的窗口。老年电视剧助年电视剧助手的母亲是由xxx播放器推广流传。

二、样品流传流程图:

三、Haiheiwang应用层文件分析

Haiheiwang除释放三个驱动外,安装包还释放haiheiwang.dll,haiheiwang.exe,haiheiassist.dll以及一些配置文件。

1、Haiheiwang.dll

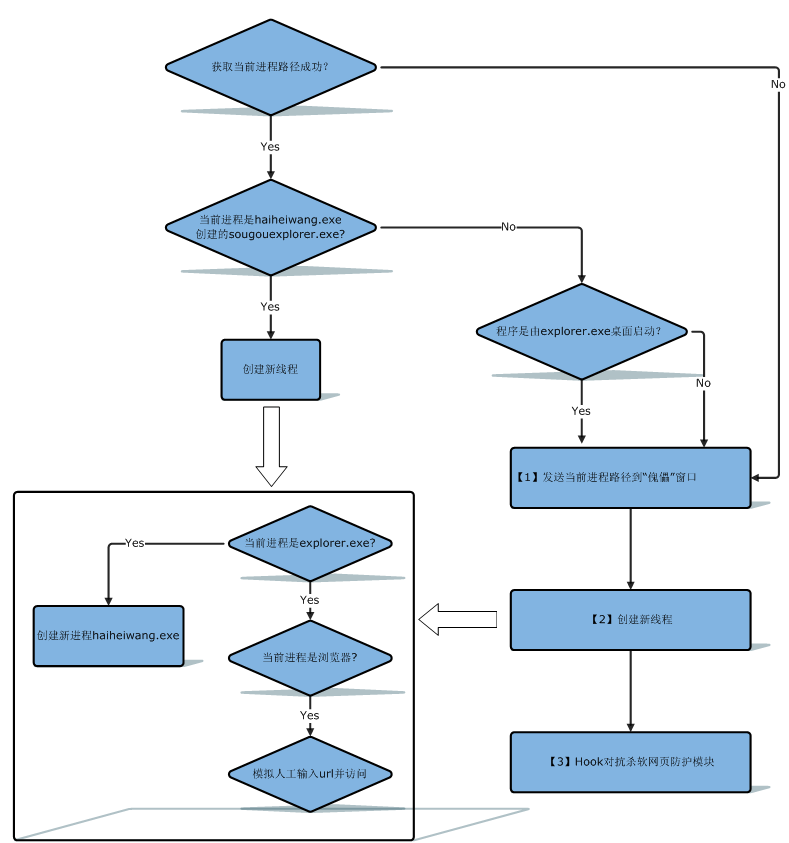

DllMain流程如下:

①将当前的过程路径发送到傀儡窗口

以当前历程路径为准WM_COPYDATA类型挪用SendMessageW将指定的窗口发送到指定的窗口,由指定的窗口发送haiheiwang.exe建立。

②建立新线程

目前的模块是 explorer.exe时,建立一个heiheiwang.exe新过程。否则,根据当前模块所在的浏览器过程,找到相应的地址栏控制工具,从名称 "AAABD28F-4F64-43de-BCF2-86D228C1985E"的FileMapping工具中获取URL然后挪用 地址SendMessageW模拟人工输入网站。

③Hook相关函数匹敌软网页防护模块

当前模块是360Safe.exe或kxetray.exe时hookNtDeviceIoControlFile,新的NtDeviceIoControlFile不进行任何操作直接返回失败。

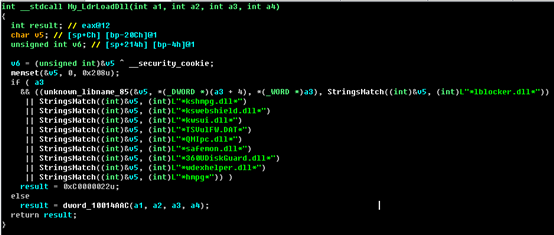

当前模块是explorer.exe、iexplorer.exe、haiheiwang.exe时,hookLdrLoadDll阻止杀软模块。

若当前模块为 haiheiwang.exe还会hookCreateProcessW常用浏览器将修改当新过程commandline 为"AAABD28F-4F64-43de-BCF2-86D228C1985E"的FileMapping工具对应的URL。

(1)GetClassObject

建立名为"AAABD28F-4F64-43de-BCF2-86D228C1985E"的FileMapping工具,初始化内容为零。

2、Haiheiwang.exe

(1)建立Mutex保证只有一个例子在运行,"{E19F4C46-1169-41be-AA7E-31F624F624BC}*&haimianbaobao89u9fe8haiheiwang"。

腾讯哈勃提醒:胸器App致宅男遭流氓缠身

(2)建立一种类型"A81EF017-3154-4edb-9EFB-54F49C615E27",标题为热血海贼王-伟大航道寻宝路”的傀儡窗口,该窗口接受haiheiwang.dll通知过程路径信息。

(3)在窗口初始化过程中,从资源节开始StringTables中获取key解密配置文件heiheiwang.haiheiwang中的几个URL。

"http://k*.i*7.com/maindata.php?macid=%s&qudaoid=%s&rand=%d"

"http://u*e.i*7.com/config/updateset_%s_%s.haiheiwang"

"http://u*e.i*7.com/cnzz/2hmbb.html?v=%s&id=%s&action=%s&softname=%s"

从参数上看,是统计安装推广的信息。

(4)此外,对应的新闻处理例程中收到WM_COPY_DATA类型的新闻时,获得对应的浏览器路径,挪用ShellExecuteW打开“http://www.h*3.com/?tn=9*063_h*_pg”。

(5)从其他信息处理过程中发现样本u*e.i*7.com下载加密配置文件。

3、haiheiassist.dll

该dll由haiheiwang挪用安装袋加载释放的三个驱动器。

四、驱动分析

1、l9c3ninevhavy68sx.sys

(1)注册CreateProcessNotifyRoutine

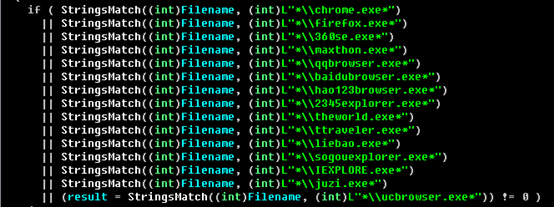

新的过程是各种浏览 器的过程,或者父亲的过程是explorer.exe和haihewang.exe以两种方式注入过程shellcode在目的过程中加载驱动路径下的 heiheiwang.dll或者dsroft.dll。Shellcode结构在目的过程空间内0x71b00000首先向下寻找空闲空间,然后在空闲空间中写入组织shellcode。Shellcode加载dll分为两种方式:

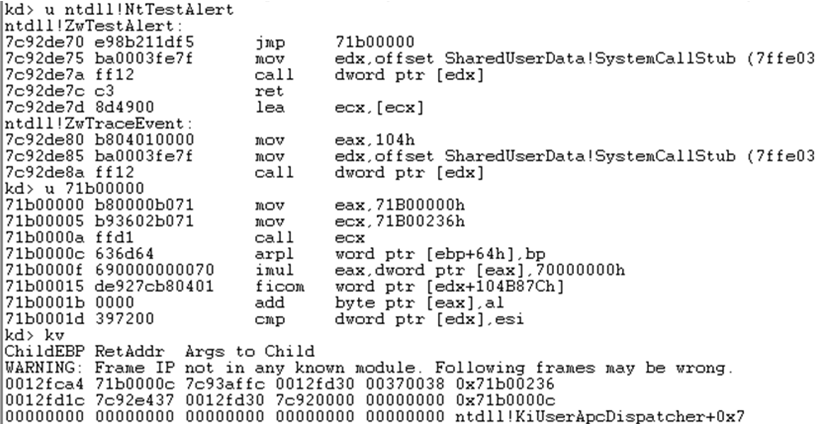

①hookntdll.NtTestAlert

跳到组织中shellcode入口。shellcode中首先恢复NtTestAlert,然后挪用LdrLoadDll加载heiheiwang.dll,最后回到正常状态NtTestAlert中。

②修改EntryPoint

修改ntdll的入口点为shellcode入口,shellcode中先恢复ntdll入口,再挪用LdrLoadDll加载dll,最后,返回执行流程ntdll的入口点。

(2)LoadImageNotifyRoutine,空回调。

(3)HookNTFS 的 IRP_MJ_CREATE,IRP_MJ_SET_INFORMATION,IRP_READ,IRP_MJ_FILE_SYSTEM_CONTROL,IRP_MJ_DEVICE_CONTROL,当过程不是系统过程和几个浏览器过程时,隐藏珍贵的文件和目录。

(4)母体通过DeviceIoControl引入要隐藏的文件和目录,引入要添加或删除的注册表启动项目。

2、lp8g3boc.sys

通过摘除ActiveProcessLinks链,HANDLE_TABLE的HandleTableList链条隐藏母亲的过程。

3、s6h9kl7d.sys

注册 IoRegisterFsRegistrationChange回调例程,在回调例程中 HookNtfsCommonDirectoryControl或FatCommonDirectoryControl珍惜文件和目录。珍爱文件 是上述三个驱动文件和母亲及其发布的其他文件。

五、计算机管家可以有效地检查病毒,以确保用户的计算机安全。

腾讯安全专家:伪造支付宝交易信息,伤害自己