关于Haiheiwang详细分析木马

克日,腾讯反病毒实验室从多个用户那里收到熊猫烧香病毒的反馈,导致电脑无法正常使用。克日腾讯反病毒实验室接到多例用户反馈电脑中了“熊猫烧香”病毒,致使电脑无法正常使用。用户形貌有实验从网上下载相关平安厂商的“熊猫烧香”专杀工具举行查杀,然则依然无法查杀。

是不是熊猫烧香又回到了江湖,在互联网上以加倍恶劣的形式传播和危害用户?

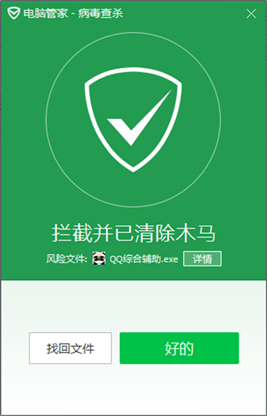

取得样本后,反病毒工程师深入分析发现,实际上伪装成熊猫烧香的核心恶意匹配平安软件病毒。现在腾讯计算机管家可以有效地检查病毒及其变体,护送用户的计算机安全。

一、分析总结:

样本通过释放驱动器和驱动文件组合匹配安全软件过程。一方面,系统以各种方式损坏,导致系统无法正常使用;另一方面,通过与驱动器的组合,与安全软件恶意匹配,完成了许多安全软件过程。

二、木马行为:

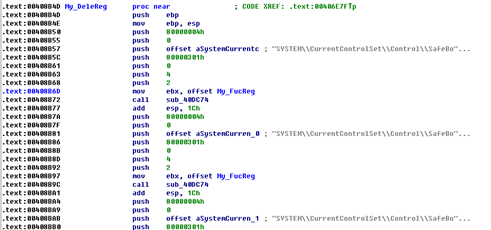

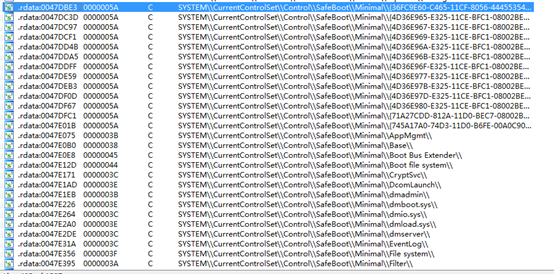

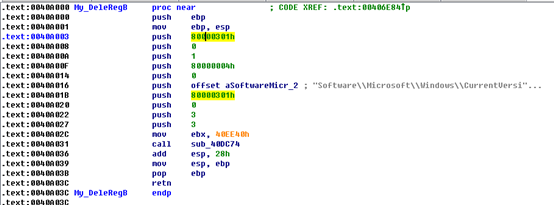

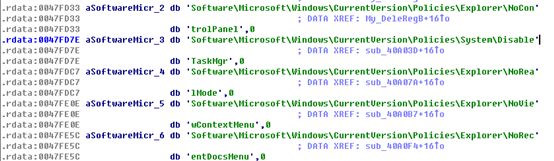

文件母体会通过删除和修改注册表键值等方式,使系统无法进入安全模式,禁止义务管理器和右键;建立文件关联PE文件图标与熊猫烧香图标相关;建立驱动,加载驱动;添加自己的启动启动;全过程和驱动LianXue_SuperKill.sys、jinhu.sys建立通信,挪用ZwTerminateProcess等函数、插入APC与PspExitThread等方式竣事历程。

三、详细分析:

1、母体剖析

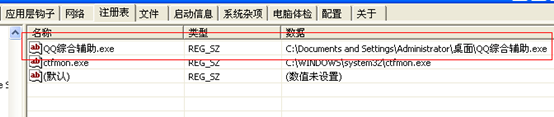

1)通过修改注册表,添加自己启动

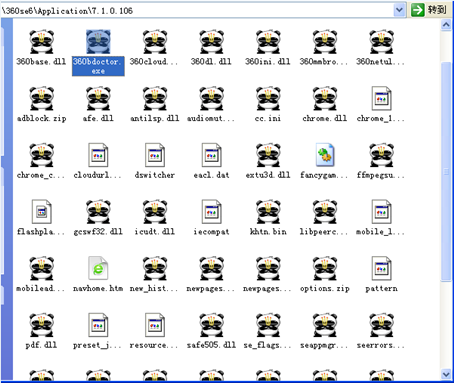

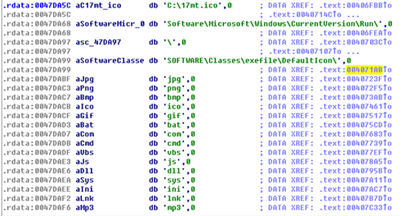

2)在C盘释放关联图标文件17mt.ico,并通过修改登记表,将exe、zip、rar、ghost等许多文件相关C:\17mt.ico,导致文件均为熊猫烧香图标

3)通过删除平安模式的相关注册表,无法进入平安模式进行修复

一元木马骗消费者 腾讯电脑管家及时

4)删除修改注册表键值的鼠标右键和义务管理器

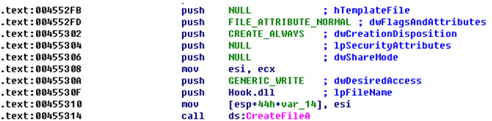

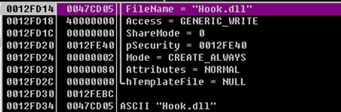

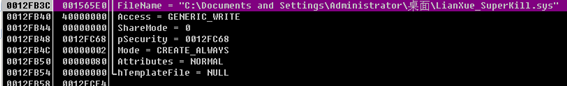

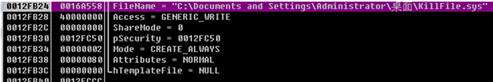

5)通过三个CreateFile函数,划分建立Hook.dll、KillFill.sys和LianXue_SuperKill.sys

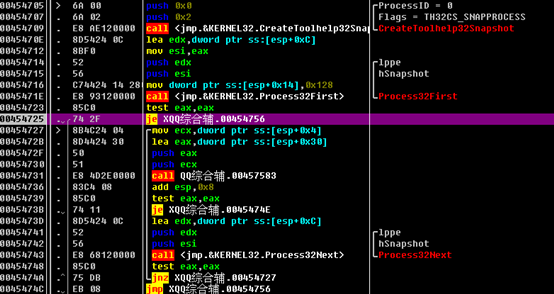

6)遍历应用层历程,查找遍历列表中的历程

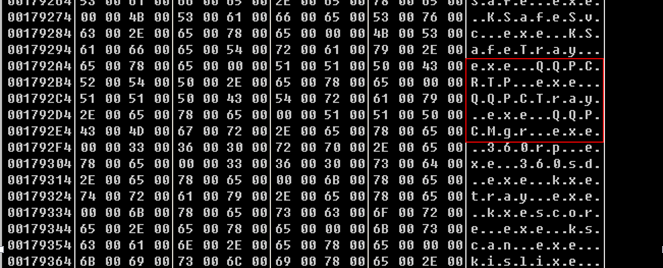

应用层历程列表,并根据顺序和应用层遍历的历程进行比较,比较应用层历程列表中的历程是否在表中

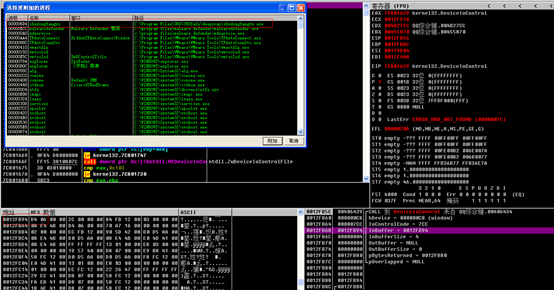

7)通过DeviceIoControl函数与驱动LianXue_SuperKill.sys建立通信,完成平安软件流程

2、完成平安软件驱动分析:

样本在驱动层采用两种方式完成杀毒软件:

一是终止作业;

二是插入APC与PspExitThread

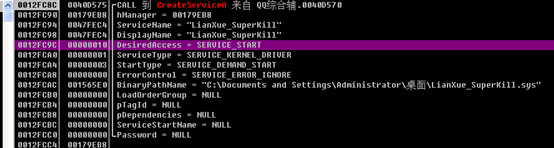

1)LianXue_SuperKill.sys剖析

Lianxue_SuperKill.sys加载后,将挪用母体文件DeleteFileA删除函数

添加到服务

与母亲文件通信、完成相关的平安软件流程

终止操作模式:

在LianXue_SuperKill.sys内部挪用如下:

ZwOpenProcess->ZwCreateJobObject->ZwAssignProcessToJobObject->ZwTerminateJobObject

2)jinhu.sys剖析

插入APC与PspExitThread

2.1在jinhu.sys内主要用途:

a.未导出内核函数的特征码搜索:PspExitThread;

挪用KeInsertQueueApc插入一个APC,进而挪用PspExitThread

2.2搜索特征码未导出核函数PspExitThread方式如下:

腾讯哈勃提醒:胸器App宅男被流氓缠身