国内已有Petya借助腾讯数据恢复感染用户U恢复部分文档

勒索病毒席卷了乌克兰许多国家,如乌克兰。腾讯平安反病毒实验室通过分析样本的加密代码部门,发现勒索病毒的作者与以前一起使用Petya通过病毒类似的代码,通过MBR可以判断中代码、数据图案、加密过程等的高度一致性。这个新的Petya病毒和以前一样Petya病毒有着千丝万缕的联系。席卷乌克兰等世界许多国家的勒索病毒,以及之前的勒索病毒Petya病毒非常相似,两者都市修改了受害者的电脑MBR,计算机重启后,显示虚假磁盘扫描界面,同时显示磁盘MFT举行加密操作,在加密完毕后向受害者展示诓骗信息,勒索赎金。然而,有平安厂商仍然审慎地示意,此次病毒并非Petya变种勒索软件。

腾讯平安反病毒实验室分析了样品的加密代码部门,重点关注代码和原始Petya勒索病毒异同。

一、文件加密逻辑

之前的Petya勒索病毒的加密重点是磁盘数据,恶意完成MBR之后,系统将被迫重启并直接进入MBR指导模式;只写MBR当病毒失败时,病毒将使用备用计划并行使它Mischa勒索病毒加密磁盘文件。

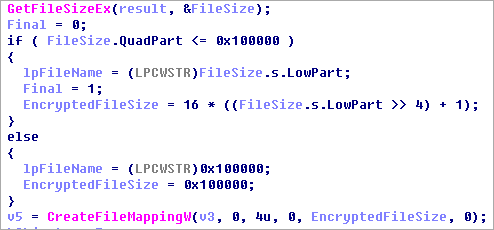

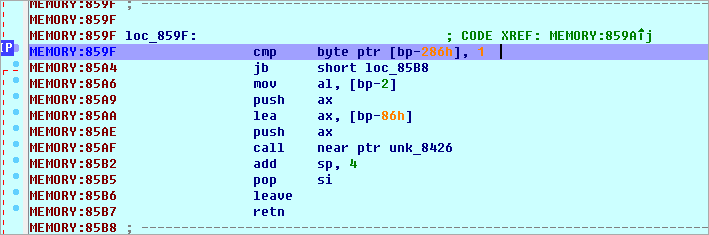

此次发生的勒索病毒将使用计划任务重启。在计算机重启之前,病毒还将打开线程执行文件加密操作:

在加密文件的过程中,文件的前面只有1MB加密字节,以提高加密速度:

二、磁盘加密逻辑

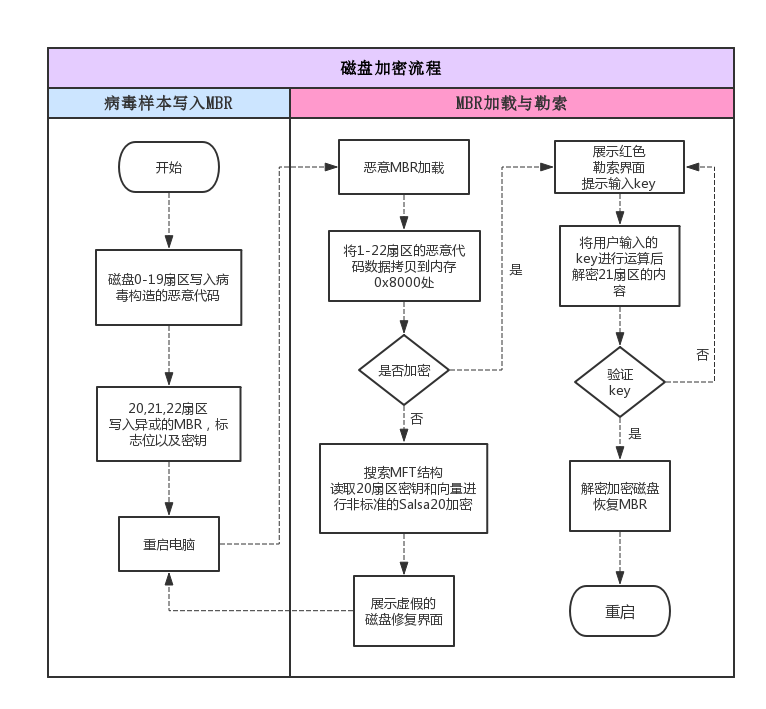

1.整个磁盘加密过程

2.修改磁盘指导扇区

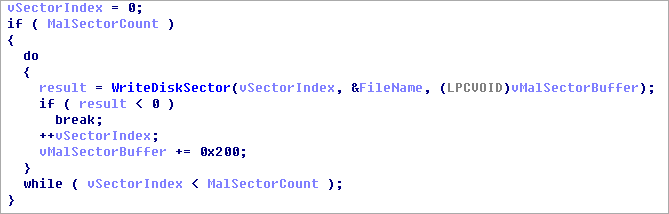

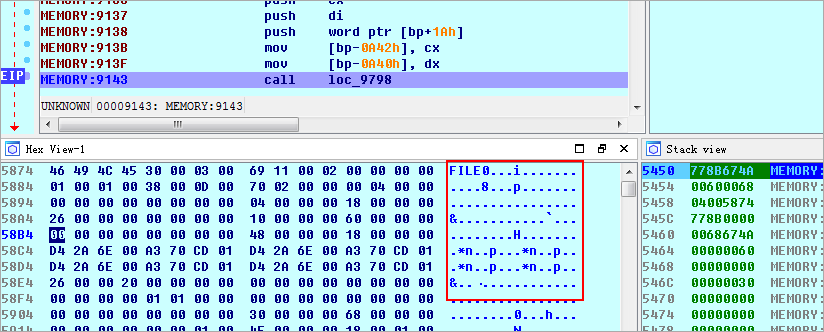

勒索病毒样本写入磁盘时,分为四个部门写入不同的扇区。

首先是恶意MBR代码部门,从扇区0最先一共写入了19个扇区,这部门包罗伪装磁盘扫描界面、加密MFT、显示勒索文本、接受用户输入密码和实验解密的完整效果

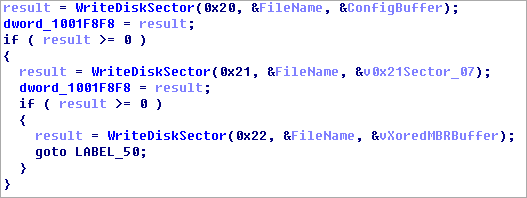

之后,病毒又被写入了0x20、0x21、0x22

从后往前看,三个扇区的功效分为:

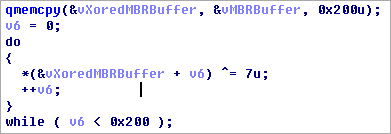

0x22病毒1首先从磁盘中读取的原始风扇区域存储在病毒1中MBR内容,与0x07举行XOR操作的效果:

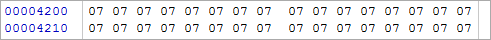

0x21存放在风扇区域的长度为0x200字节的0x07的内容:

这个在加密过程中使用这个风扇区域MFT用户输入密钥后,加密相同的密钥进行解密验证:

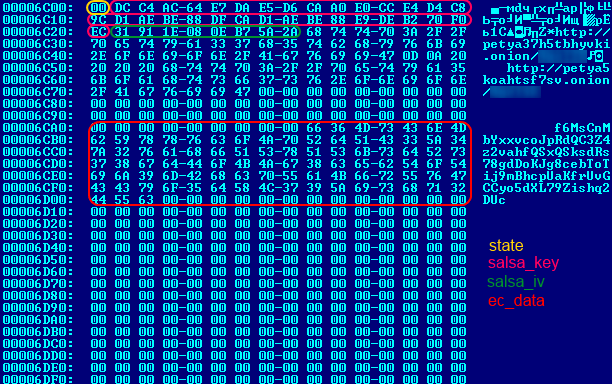

0x20风扇区域存储在加密过程中使用的一些设置内容,如加密密钥等。Petya该风扇区域的结构如下:

腾讯电脑管家协助警方抓获重大网络诈骗犯罪团伙

(参考:https://securelist.com/petya-the-two-in-one-trojan/74609/)

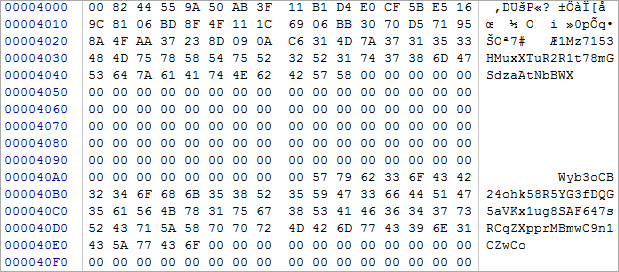

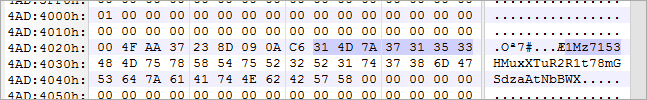

这种病毒写入的模式基本相同:

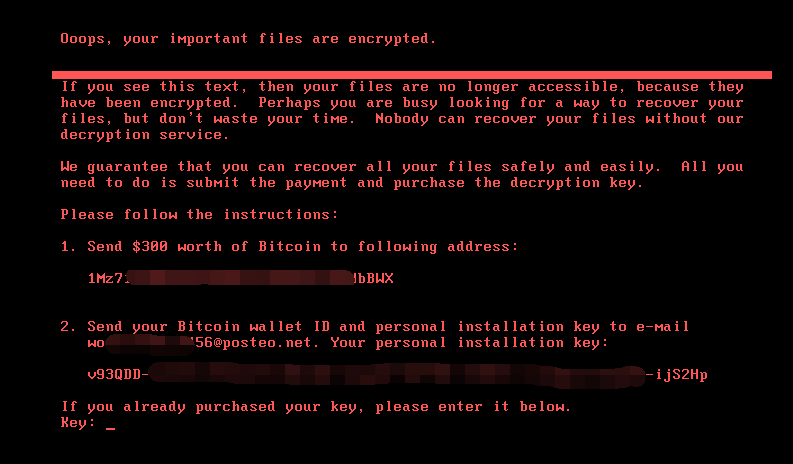

不同的是,显示的暗网地址被比特币地址所取代。

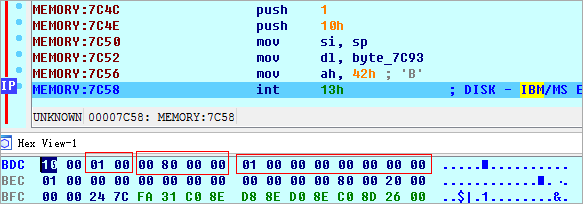

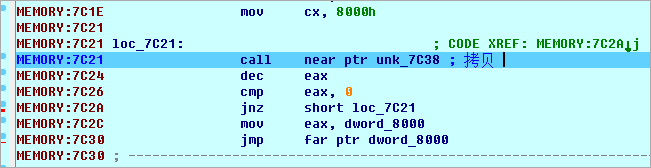

3.MBR加载和勒索

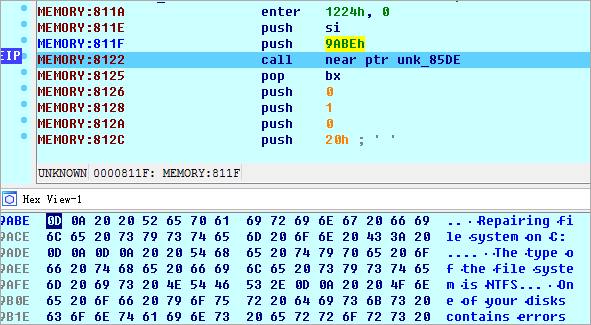

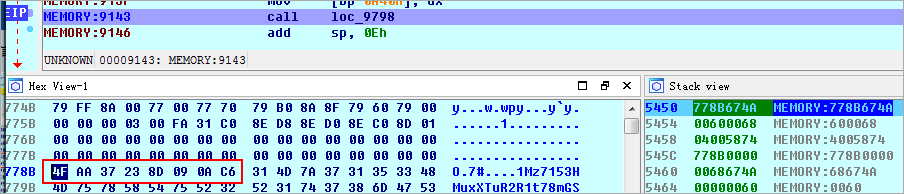

MBR启动后,通过int13 AH=42将1到21扇区域的内容复制到内存中0x8000并在后续执行。

通过标志位(0x20扇区中的state)对比,判断当前磁盘是否加密,如果加密,直接显示欺诈信息,否则显示虚假磁盘检查信息。

随后,程序将被挪用salsa20算法对MFT对称加密,key是32byte巨细的salsa_key,iv是8byte巨细的salsa_iv。

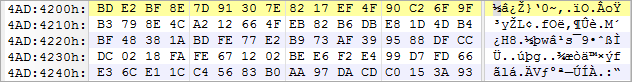

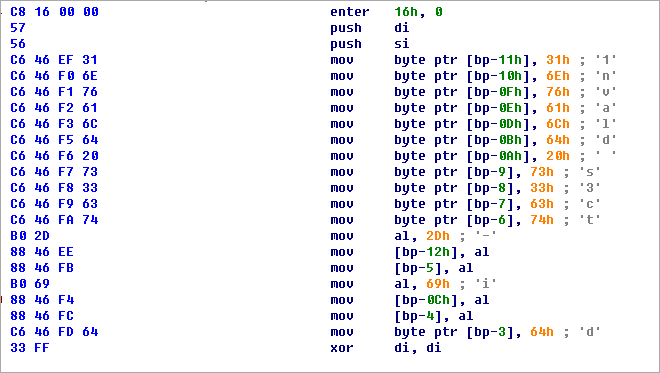

病毒作者是对的salsa由原始算法修改算法的初始化参数expand 32-byte k酿成以下字符串:

通过这个算法,最终会把它拿走MFT逐字节对称加密。加密后,密钥将从磁盘中删除,以防止加密数据恢复。

而ec_data在欺诈界面上展示,作为受害者的私人标志:

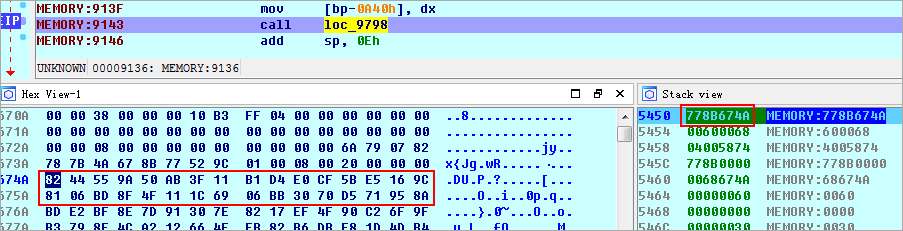

4.可疑的ec_data

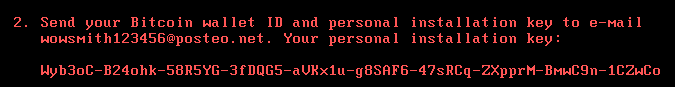

这就是我们关注的。ec_data。在之前的Petya在欺骗病毒中,这些数据使用密钥通过ECDH、SHA、AES多次操作后获得的一个Base58字符串的目的是用这些数据和病毒作者手中的私钥一起加密MFT使用的密钥是前面空着的salsa_key部门。

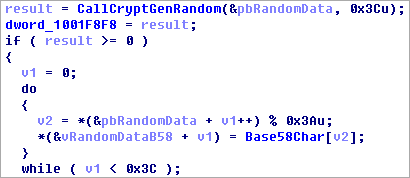

然而,在欺诈病毒代码中,我们发现病毒在自然随机数据后自然直接使用这些数据Base58字符串没有使用任何庞大的算法,也没有与加密密钥有任何关联:

这意味着,即使病毒作者在宣布的电子邮件中获得了受害者的标志,也无法将其与受害者的加密钥对应。病毒的始作俑者很可能不想帮助受害者解密MBR部门。

从前面的分析可以看出,勒索病毒的作者与以前一起使用了它Petya通过病毒类似的代码,通过MBR可以判断中代码、数据图案、加密过程等的高度一致性。这个新的Petya病毒和以前一样Petya病毒有着千丝万缕的联系。同时也可以注意到,与Petya病毒前几个版本的区别在于新型Petya一方面,病毒使用了其他逻辑加密磁盘文件,另一方面,它不想为受害者解密磁盘。我们预测,勒索病毒的作者可能不是Petya原始作者勒索病毒。

VB100腾讯电脑管家100%通过双系统测试