腾讯电脑管家狙击木马食猫鼠

腾讯反病毒实验室最近捕捉到了黑狐木马的最新变种,这是木马自2014年首次发现以来的第三个大变种。这一次,它吸收了近100万人。 腾讯反病毒实验室最近捕捉到了黑狐狸木马的最新变种,这是自2014年以来首次发现的第三个大变种,世界吸烟量近100万。本文通过对黑狐狸 木马多个版本的分析和比较,探讨了当前主流木马在匹配软技术、传播渠道和盈利方法方面的一些特点和线索,寻找预测和防御新变体的想法。

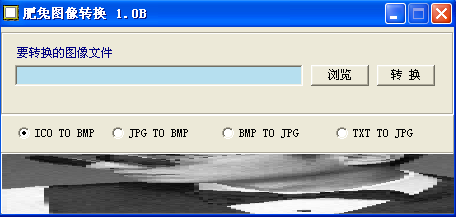

1、伪装:木马与正常软件混合。当用户打开木马程序时,他们错误地认为这是一个正常的程序。由于打开过程中没有明显的异常,木马的主要文件在运行后几轮下载后安装在用户机械中。原始样本中只含有少量代码,无法通过文件体积看到。

图1.运行后的木马界面

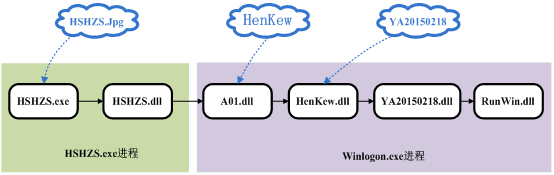

图2.下载木马流程图

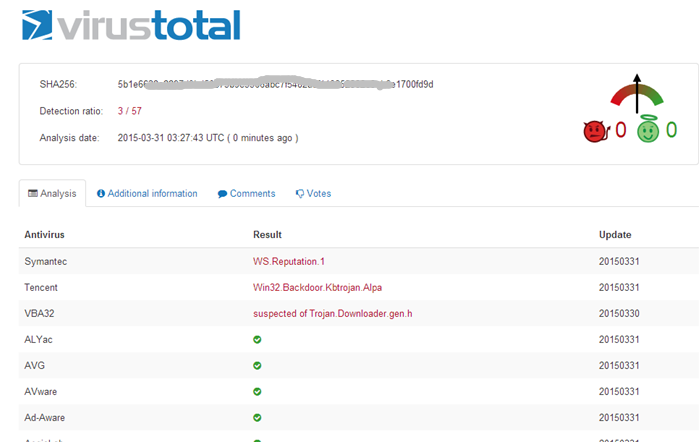

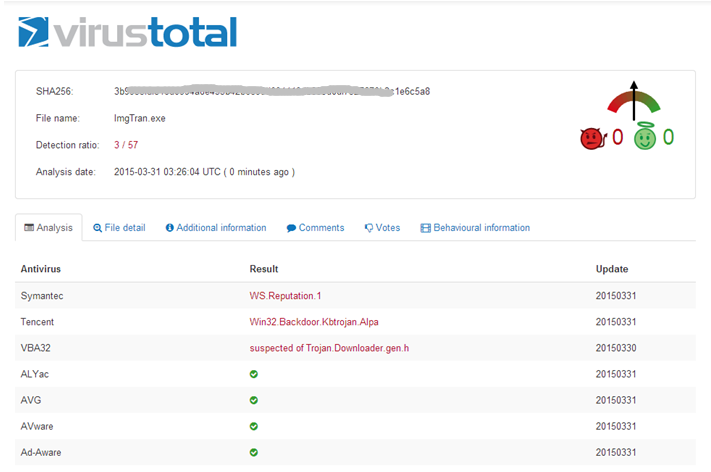

2、 传播迅速:利用恶意新闻简报、恶意笔记等传播推广渠道迅速推出,在短时间内迅速吸收近100万台电脑。当平安制造商监控木马的广度过大时,将进行人工 分析,而人工分析不完整,将导致木马被设置为信托而不报告毒品。停止3月31日,黑狐木马的母亲和子体在那里VirusTotal只有三家公司报毒,包括腾讯电脑管家。

图3.停止现在,大多数平安厂商不报毒

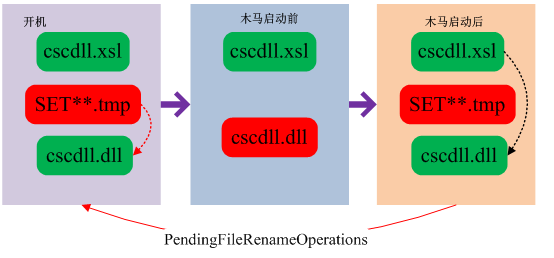

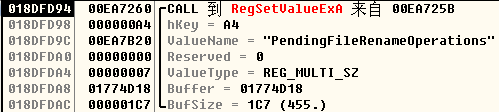

3、 隐蔽性强:木马采用启动回写、启动删除、驱动隐藏等技术,在计算机启动时,系统用木马文件替换系统文件,然后用备份系统文件替换木马文件 ,因此木马文件在系统关键位置的时间很短,使用rootkit工艺,隐蔽性强,绝大多数平安软件在计算机体检和木马扫描时不会扫描木马文件及其启动项目。

图4.使用注册表PendingFileRenameOperations实现自启动的方法

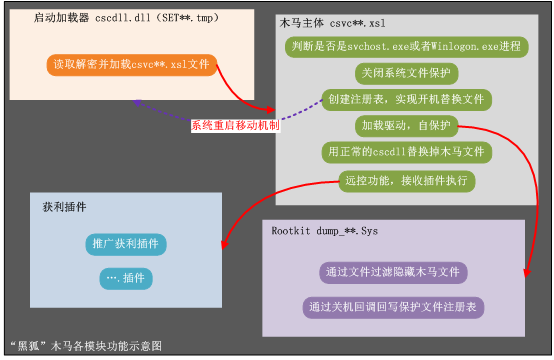

4、很难消灭:因为木马留在那里Winlogon.exe在这个过程中,这个过程是windows用户登录程序比平安软件更早启动,而关闭比平安软件更晚。它包含在核心中rootkit珍爱驱动,即使被扫描,也很难完全消除。

5、严重危害:木马是一种典型的插件式远程控制木马。控制器可以随时下令发送插件,插件可以由控制器随意定制。目前发现的插件主要是流氓推广,但只要控制器想做,就可以随时发送盗窃插件、监控插件、盗窃插件等,可能会给用户的财富和个人隐私造成严重损失。

图5.黑狐木马模块分工示意图

详细剖析:

HSHZS.exe行为:

1)正常界面显示、图片格式转换器

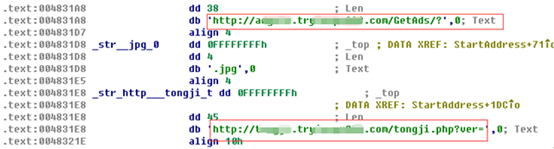

2)建立线程并下载http://ad*.try*.com/GetAds/?HSHZS.jpg

3)从jpg文件尾部提取数据,解压后获取HSHZS.dll,建立直接内存执行线程

4)接见http://to*.tryi*.com/tongji.php,内陆磁盘序列号信息等。

图6.下载和统计链接木马

添加QQ朋友们需要小心。

HSHZS.dll行为:

1)加载名为A01解压后获得的资源PE以下文件将其命名为A01.dll

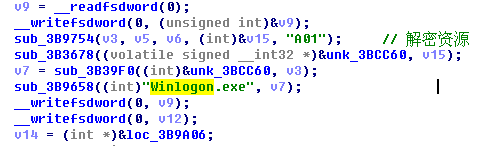

2)将A01.dll以远程线程的方式注入到系统Winlogon.exe历程中

图7.将A01资源解压后插入远程线程winlogon.exe

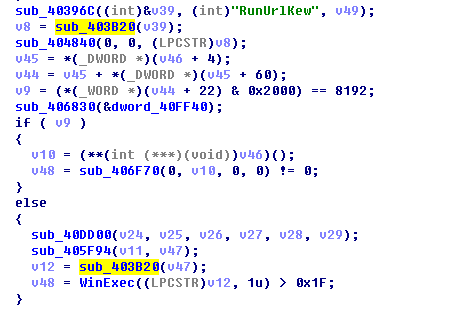

A01.dll行为:

1)下载http://98.126.20.182:443/HenKew并解压,获得HenKew.dll,内存执行

图8.下载指定URL在内陆执行数据有两种方式,WinExe执行直接内存

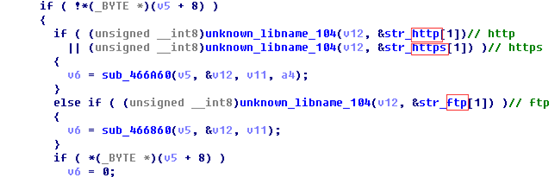

HenKew.dll行为:

1)下载http://98.126.20.182:443/YA20150218并解压,获得YA20150218.dll,内存执行

图9.统一的代码用于每个模块的下载代码,支持http、https、ftp三种方式的URL

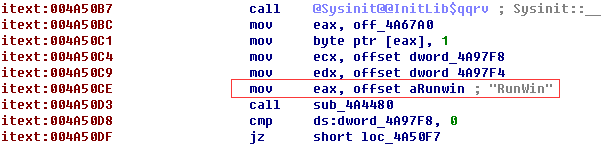

YA20150218.dll行为:

1)加载名为RunWin该资源是一种资源PE文件,取名RunWin.dll,内存执行

图10.提取RunWin并执行资源,RunWin是正式的木马体

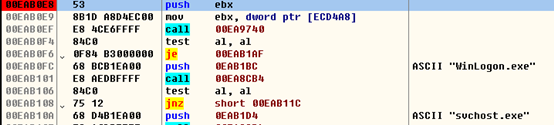

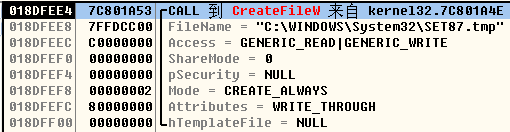

RunWin.dll行为:

1)判断是否在Winlogon.exe历程或者svchost.exe历程

2)建立线程,不断举行以下行为:

① 建立C:\WINDOWS\System32\SET12.tmp(SET**.tmp)

② 修改注册表PendingFileRenameOperations,重启后实现使用SET**.tmp替换cscdll.dll

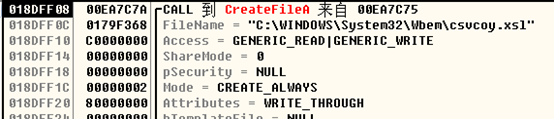

3)释放C:\WINDOWS\System32\Wbem\csvcoy.xsl(csvc**.xsl)

4)拷贝%windir%\System32\cscdll.dll到%windir%\Wbem\cscdll.xsl

5)毗邻C&C现在发现了服务器、吸收指令

①下载文件,WinExec执行

②下载文件并注入其他过程执行

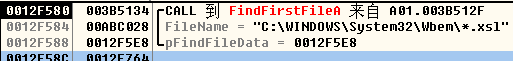

6)加载驱动,在驱动中实现以下两种效果

①通过文件过滤隐藏在驱动中Set**.tmp、csvc**.xsl文件

②建立关机回调,在系统关机时重写注册表和文件,确保不被消除

SET**.tmp行为:(重启)

1)查找并读取csvc**.xsl解压获得文件csvc**.dll,内存执行,csvc**.dll同RunWin.dll

图11.木马安装过程

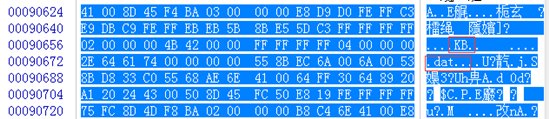

图12.木马的特点之一:运行过程中自然会有很多KB*.dat的中心文件

腾讯电脑管家首次推出了黑狐专杀工具,可以完美拦截木马。

(电脑管家拦截图)

(电脑管家查杀图)

(哈勃分析平台可以对样本提出建议)

电子票潜伏者 腾讯电脑管理员独家查杀