2017年11月6、7日安全舆情

【文章摘要】 腾讯平安反病毒实验室发现一个名叫快猴网(www.kuaihou.com)的下载站通过在一些游戏辅助工具包里置入lpk病毒,坐等“肉鸡”入坑。0x1 概况

腾讯平安反病毒实验室发现一个名叫快猴网(www.kuaihou.com)的下载站通过在一些游戏辅助工具包里置入lpk病毒,坐等“肉鸡”入坑。

在裸机环境下,受害者在快猴下载站自动下载并运行自己需要的游戏辅助工具,然而受害者并不会注重到其辅助工具解包后的目录下隐藏着恶意文件lpk.dll,一旦同目录下的辅助工具运行,lpk.dlll就会被加载执行,继而lpk.dll会备份自身到受害者计算机磁盘的各个文件夹下,以争取自身更多的加载执行机遇、更长的生命周期、更深的隐藏和隐蔽,同时lpk.dll会释放一个随机名的EXE病毒,这个EXE病毒会毗邻&接受C2服务器的指令并提议DDOS攻击,电脑装备完全沦为Nitol的“肉鸡”。

众所周知 Nitol源码公然之后,种种差别协议的Nitol版本病毒衍生而出。现在Nitol家族仍然是盘踞在Windows环境下Botnet的“活跃分子”。Nitol的显著特点就是使用了lpk.dll挟制,通过lpk.dll挟制实现病毒样本在受害者电脑磁盘上举行横向复制熏染,会向包罗U盘等可移动磁盘、内陆磁盘的一些文件夹下复制备份lpk.dll,以到达这些挟制攻击的目的。

2012年在一项代号b70的行动中,微软发现,中国某些零售商在出售电脑时,会在Windows系统中装恶意软件。在整个销售过程中,为电脑安装恶意软件可能跟随便一个销售环节都有关系,从出厂到运输,到出售。其中在一项针对Nitol僵尸网络的研究中,微软的专家在中国的差别都会购买了一些电脑,发现约有20%都在出厂时熏染了恶意软件。那时Nitol的许多C2都指向了 3322.org这个域名,为阻止了Nitol僵尸网络的伸张,微软接管了3322.org域名的请求,通过DNS重定向阻止了370万恶意软件向此网站的毗邻。

2017年4月包含了永恒之蓝("EternalBlue")MS-010破绽的NSA武器库被匿名黑客宣布,除了臭名昭著的"EternalBlue"+WannaCry勒索病毒之外,"EternalBlue"+Nitol病毒也朋比为奸,快速流传。在腾讯电脑管家等国内平安软件的强力防护下,"EternalBlue"的威力不再,行使其他方式流传的Nitol病毒浮现视野,“快猴网”投毒软件包,该种水坑攻击方式的泛起并不意外。

0x2 流传方式

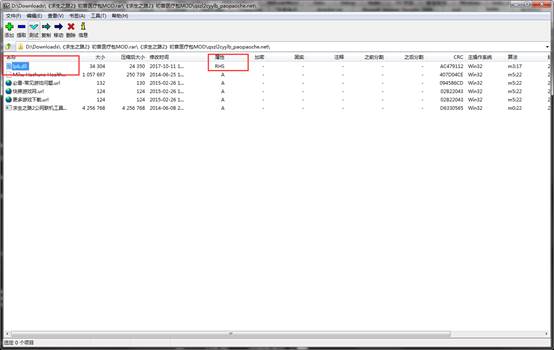

“快猴网”游戏相关版块下的大量软件包被投毒,这些软件包被了置入lpk.dll恶意文件。从文件的置入时间判断,至少在2017年2月起就有少量的游戏包最先被投毒lpk.dll,大量的游戏包在10.11日14:52分被投毒或者再次投毒。

从外围信息来看,快猴网平均天天有10W+的用户接见,通过QQ群搜索“kuaihou”,可以发现有大量的游戏爱好者组建的相关游戏QQ群,群通告里均能看到“快猴网”的链接地址,不难理解“快猴网”在一些游戏爱好者中的“口碑职位”,也正是这些游戏爱好者会通过“快猴网”下载一些游戏或辅助工具。

一旦有受害者熏染Nitol病毒,病毒还会实验举行横向流传。

1. lpk.dll会备份熏染至受害者磁盘的可能存在可执行程序的文件夹,以保证其能够更好启动执行; 此时若是受害者计算机毗邻了U盘、移动硬盘等可移动前言,lpk.dll还会实验备份熏染至这些可移动前言。

2. 另外Nitol病毒一旦有机遇执行还会通过弱密码扫描,进而行使ipc$和默认共享入侵远程电脑。

0x3样本剖析

1. lpk.dll

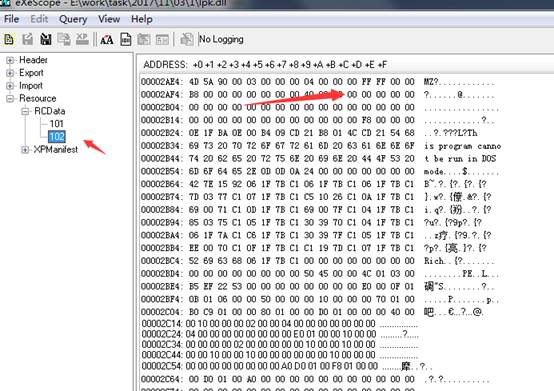

与其他Nitol木马生成器发生的lpk.dll一样,作为加载器lpk.dll将Nitol病毒程序放置在ID为102的RCData资源中,一旦lpk.dll有机遇执行,除了举行备份熏染流传外,主要的是lpk.dll会将释放ID为102位置的Nitol病毒程序并启动执行。

2. Nitol病毒程序

样本加了upx压缩壳,,加壳后文件只有20KB 。

Nitol病毒接受并执行C2服务器发来的指令, 可下载、更新、删除病毒木马、通过执行Cmd下令打开IE浏览器弹出网页,另外还可以通过C2远程指令举行syn flood、tcp flood、http flood三大DDOS攻击向量。同时Nitol可以通过IPC$共享举行横向流传。

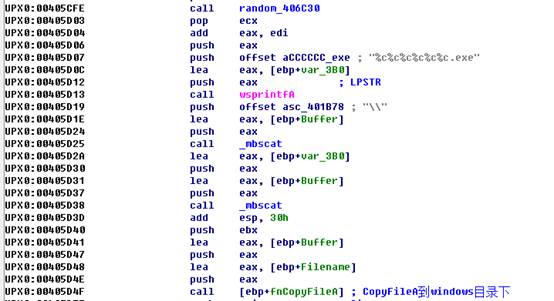

1) 新熏染Nitol的机械会检测自身是否运行在windows目录下,若是不在,则拷贝自身到系统目录,文件名为6个随机小写字符:

2) Nitol拷贝到windows目录后,会通过建立一个名为“Mnopqr Tuvwxyab fafffs“的服务实现自启动。

AV-C清除测试 管家蝉联榜首

3) Nitol病毒通过弱口令字典实验接见IPC$共享,以到达熏染内网的目的。

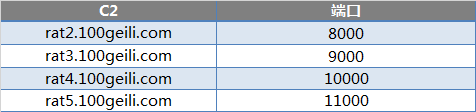

4) 紧接着完成IPC$共享熏染后,病毒程序就会建立线程,毗邻C2服务器,接受并执行来自于C2服务器的指令。

a) C2地址以密文形式存在于文件中,加密算法为base64+凯撒移位+异或

b) 病毒会凭据C2服务器的指令举行随便文件的下载更新、弹出IE网页,以对目的系统举行如下类型的DDOS攻击

i. SYN Flood

ii. TCP Flood

iii. HTTP Flood

c) 远程指令如下:

3. IOCs

1) “快猴网”部门被投毒的软件包。

2) C2服务器

a) “快猴网“Nitol僵尸网络的C2。

b) 其他部门Nitol僵尸网络C2地址(f3322是现在主要的C2服务器,域名与之前的3322域名有不能形貌的相似性)。

3) 快猴DDOS攻击情形

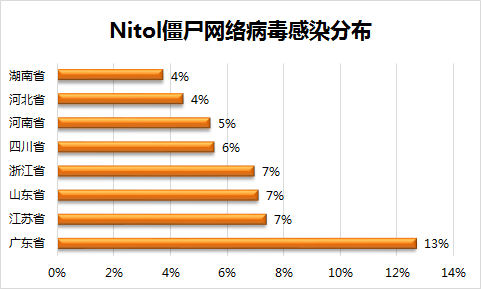

4) Nitol病毒熏染漫衍

0x4平安建议

对于此类病毒从源头流传到横向流传,电脑管家均可以举行有用的防御和查杀,建议宽大网友保持优越的上网习惯,保持电脑管家的正常开启,不要由于使用外挂、辅助类工具而容易关闭或退出电脑管家,使用移动前言在他人装备拷贝文件时注重电脑管家U盘防护的提醒建议。

2017年11月8、9日安全舆情